Cybersecurity: Klare Verantwortlichkeiten gefordert

20.11.2025Der EU Cyber Resilience Act (CRA) verlangt von der Industrie ab diesem Jahr umfangreiche Maßnahmen bei der Entwicklung und Überwachung von sicheren Produkten zur Abwehr von Hackerangriffen. Doch die Frage der Zuständigkeit für die Einhaltung der EU-Verordnung zur Stärkung der Produkt-Cybersicherheit ist in der Industrie noch weitgehend ungeklärt. Dies geht aus dem aktuellen „IoT & OT Cybersecurity Report“ des Düsseldorfer Cybersicherheitsunternehmens Onekey hervor. Für die Untersuchung waren 300 Unternehmen nach ihrer CRA-Strategie bei „Operational Technology“ (OT), also bspw. industriellen Steuerungssystemen, und „Internet of Things“ (IoT), vom Smart Building bis zu Industrierobotern, befragt worden.

CRA deckt breites Themenspektrum ab

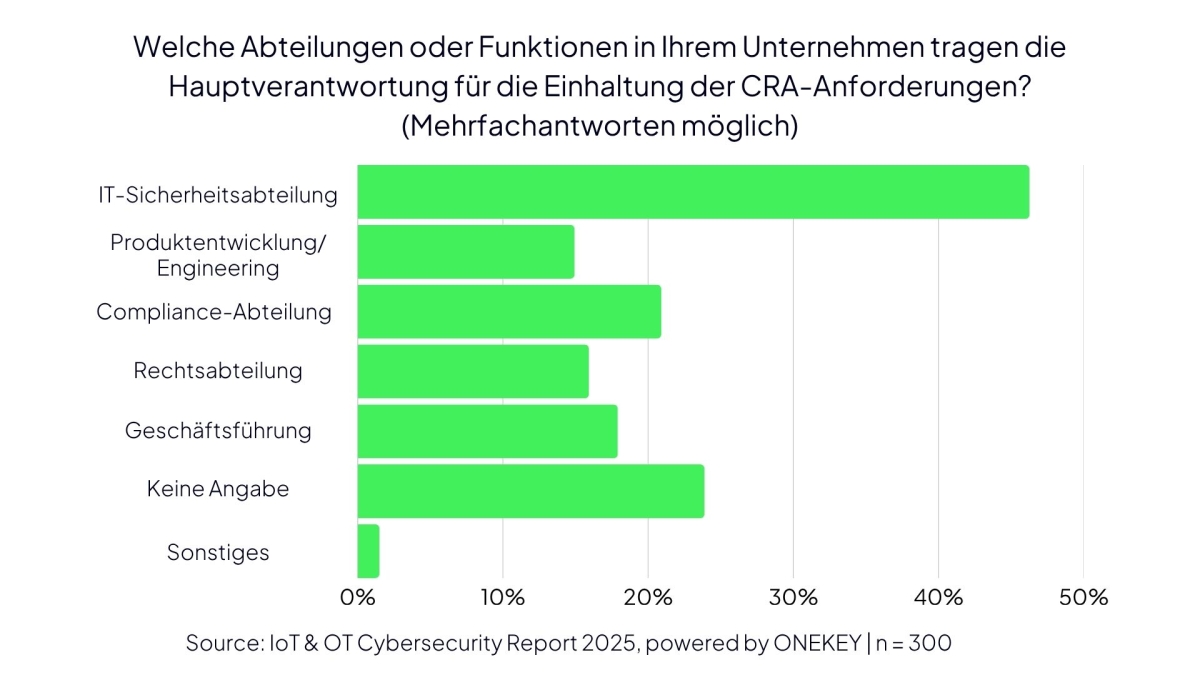

Demnach liegt die Hauptverantwortung für die Erfüllung des Cyber Resilience Act in 46 % der Unternehmen bei der IT-Sicherheit. Bei gut einem Fünftel (21 %) trägt in erster Linie die Compliance-Abteilung die Verantwortung. In 18 % aller Fälle ist die Geschäftsleitung zuständig, in 16 % die Rechtsabteilung und in 15 % der befragten Firmen die Produktentwicklung. „Die Zuständigkeiten sollten noch klarer gebündelt und definiert werden“, analysiert Jan Wendenburg, CEO von Onekey, die Ergebnisse. Er erklärt: „Die große Bandbreite der CRA-Verantwortungsträger in der Industrie hängt damit zusammen, dass die Verordnung selbst ein breites Spektrum an Themen berührt.“

Bild: Onekey

So müssen die Hersteller vernetzter Produkte ihre Geräte, Maschinen und Anlagen von Grund auf so entwickeln, dass sie von Anfang an sicher sind (Security by Design) und während ihres gesamten Lebenszyklus den Anforderungen des CRA entsprechen. „Das ist zweifellos eine Anforderung, bei der Engineering und Produktentwicklung gefragt sind“, sagt Wendenburg. Darüber hinaus sind die Anbieter verpflichtet, aktiv ausgenutzte Schwachstellen und schwerwiegende Vorfälle, die die Sicherheit ihrer Produkte beeinträchtigen, innerhalb von 24 Stunden der europäischen Cybersecurity-Behörde ENISA und dem zuständigen nationalen CSIRT (Computer Security Incident Response Team) zu melden. „Das berührt in der Regel die IT-Sicherheitsabteilung“, ergänzt Wendenburg.

Bild: Onekey

So müssen die Hersteller vernetzter Produkte ihre Geräte, Maschinen und Anlagen von Grund auf so entwickeln, dass sie von Anfang an sicher sind (Security by Design) und während ihres gesamten Lebenszyklus den Anforderungen des CRA entsprechen. „Das ist zweifellos eine Anforderung, bei der Engineering und Produktentwicklung gefragt sind“, sagt Wendenburg. Darüber hinaus sind die Anbieter verpflichtet, aktiv ausgenutzte Schwachstellen und schwerwiegende Vorfälle, die die Sicherheit ihrer Produkte beeinträchtigen, innerhalb von 24 Stunden der europäischen Cybersecurity-Behörde ENISA und dem zuständigen nationalen CSIRT (Computer Security Incident Response Team) zu melden. „Das berührt in der Regel die IT-Sicherheitsabteilung“, ergänzt Wendenburg.

Zudem sind die Anbieter verpflichtet, in regelmäßigen Abständen Sicherheitsupdates bereitzustellen, um bekannte Schwachstellen zu schließen und die Produktsicherheit zu gewährleisten. Ebenso erforderlich ist eine vollständige Dokumentation sämtlicher Produkte, einschließlich einer Software-Stückliste (Software Bill of Materials, SBOM), die Transparenz und Rückverfolgbarkeit der eingesetzten Komponenten ermöglicht. „Diese Aufgaben fallen in der Regel in die Verantwortung von Entwicklung und Produktion“, so Wendenburg.

Die dazugehörige Dokumentation als Nachweis der Konformität mit den CRA-Anforderungen stuft der Onekey-CEO hingegen primär als Verantwortungsbereich des Produkt Managements in Zusammenarbeit mit der Compliance-Abteilung ein. Bei Verstößen gegen die EU-Verordnung drohen Bußgelder von bis zu Mrd. € oder 2,5 % des weltweiten Jahresumsatzes, je nachdem, welcher Betrag höher ist – ein Fall für die Juristen im Unternehmen. Und schließlich ist auch das Risiko der persönlichen Haftung von Vorstand bzw. Geschäftsführung nicht zu übersehen – insofern ist es verständlich, wenn die oberste Führungsebene sich ebenfalls in die betriebliche Umsetzung des CRA involviert.

Wendenburg stellt klar: „Der Cyber Resilience Act ist tatsächlich so abteilungs- und funktionsübergreifend, dass die Zuständigkeit im Unternehmen nicht auf der Hand liegt. Was auf den ersten Blick wie Verantwortungs-Wirrwarr aussieht, ist bei genauerem Hinsehen also nachvollziehbar. Die Herausforderung für die Industrie besteht darin, der EU-Verordnung in ihrer gesamten Breite gerecht zu werden.“

Softwareentwicklung kaum gefragt, obwohl SBOM kritisch ist

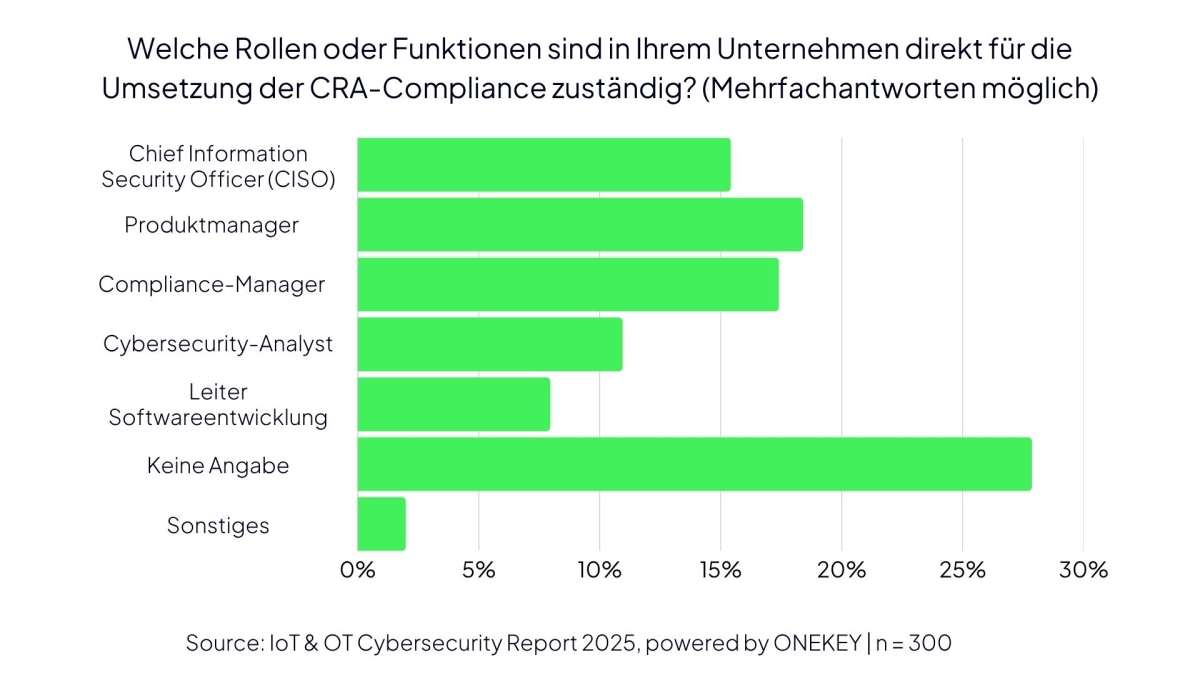

Entsprechend breit ist auch das Spektrum der Positionen, die mit dem Thema CRA befasst sind, wie der Report zeigt. In 18 % aller Unternehmen ist der Produktmanager zuständig, in 17 % der Compliance-Verantwortliche, in 15 % der Chief Information Security Officer (CISO) und in 11 % ein Cybersecurity-Analyst. Der Leiter Softwareentwicklung steht lediglich bei 8 % der Firmen in der Verantwortung des CRA, obgleich die Software-Stückliste, die Software Bill of Materials (SBOM), den wichtigsten Schlüssel zur Erfüllung der CRA-Verordnung darstellt. Der Cyber Resilience Act verpflichtet alle Hersteller, die vernetzte Produkte in die EU liefern, im Rahmen der technischen Dokumentation eine SBOM bereitzustellen. Diese hat ausführliche Angaben zu den einzelnen Softwarekomponenten zu enthalten.

Bild: Onekey

„Die SBOM ist das schwächste Glied in der Compliance-Kette für den Cyber Resilience Act“, sagt Wendenburg. Er erläutert: „Der CRA schreibt eine präzise Auflistung sämtlicher Komponenten, Bibliotheken, Frameworks und Abhängigkeiten vor – einschließlich exakter Versionsnummern, Informationen zu den jeweiligen Lizenzen, sowie einer Übersicht aller bekannten Schwachstellen und Sicherheitslücken. Wenn sich auch nur in einer dieser Komponenten ein Einfallstor für Hacker befindet, das nachweislich bereits irgendwo schon ausgenutzt wurde, darf das Produkt oder die Softwareversion nicht auf den Markt gebracht werden. Bei bestehenden Produkten müssen die Behörden innerhalb von 24 Stunden informiert werden. Angesicht von durchschnittlich über 2.000 neuen Schwachstellen in Softwareprodukten pro Monat ist das keine leichte Aufgabe und ohne eine automatisierte Prüfung im Grunde nicht zu erfüllen.“

Bild: Onekey

„Die SBOM ist das schwächste Glied in der Compliance-Kette für den Cyber Resilience Act“, sagt Wendenburg. Er erläutert: „Der CRA schreibt eine präzise Auflistung sämtlicher Komponenten, Bibliotheken, Frameworks und Abhängigkeiten vor – einschließlich exakter Versionsnummern, Informationen zu den jeweiligen Lizenzen, sowie einer Übersicht aller bekannten Schwachstellen und Sicherheitslücken. Wenn sich auch nur in einer dieser Komponenten ein Einfallstor für Hacker befindet, das nachweislich bereits irgendwo schon ausgenutzt wurde, darf das Produkt oder die Softwareversion nicht auf den Markt gebracht werden. Bei bestehenden Produkten müssen die Behörden innerhalb von 24 Stunden informiert werden. Angesicht von durchschnittlich über 2.000 neuen Schwachstellen in Softwareprodukten pro Monat ist das keine leichte Aufgabe und ohne eine automatisierte Prüfung im Grunde nicht zu erfüllen.“

CRA-spezifische Organisation bei über 40 % der Firmen

Ob die Unternehmen dem funktions- und abteilungsübergreifenden Handlungsbedarf zur Erfüllung des CRA durch eine interdisziplinäre Zusammenarbeit im Betrieb Rechnung tragen, war ebenfalls Teil der Industrieumfrage. Die Antwort: Bei 28 % der Firmen existiert eine Arbeitsgruppe aus verschiedenen Abteilungen, bei 13 % gibt es sogar ein dediziertes CRA-Team. Knapp ein Drittel (32 %) hat indes keine spezifische Teamstruktur für die EU-Verordnung aufgebaut.

Bei 18 % der Unternehmen sind vier bis zehn Personen in der Arbeitsgruppe oder im Team für den CRA engagiert; bei 15 % sind es bis zu drei Personen. Bei knapp einem Zehntel (8 %) der befragten Firmen kümmern sich sogar mehr als zehn Beschäftigte um die Umsetzung des CRA, von der Produktentwicklung über die Erstellung und Pflege einer Software Bill of Materials bis hin zu Compliance-Aspekten.

„Es ist gut, dass sich mehr als 40 % der Unternehmen der Umsetzung des CRA mit einer wie auch immer gearteten eigenen Organisationsstruktur widmen“, betont Wendenburg. „Letztlich geht es beim Thema Cybersicherheit nicht primär um die Erfüllung lästiger regulatorischer Vorschriften, sondern um die Absicherung des Unternehmens vor immer ausgefeilteren Hackerangriffen mit potenziell dramatischen Folgen.“