dena: Warum ein offener Austausch nach Cyberangriffen unverzichtbar ist

01.09.2025Viele Unternehmen erleben Cyberangriffe – doch aus Sorge um ihre Reputation sprechen nur wenige darüber. Dabei ist genau dieser Austausch laut der Deutschen Energie-Agentur (dena) entscheidend für mehr Resilienz im Energiesektor. Im Interview berichten Corinna Enders (Vorsitzende der Geschäftsführung der dena), Marcus Ewald (Krisenberater) und Prof. Dr. Stefan Sütterlin (Cyberpsychologe), warum Offenheit, interdisziplinäre Perspektiven und gemeinsames Lernen den Unterschied machen.

Im Interview wird berichtet, warum Offenheit, interdisziplinäre Perspektiven und gemeinsames Lernen den Unterschied bei einem Cyberangriff machen.

Im Interview wird berichtet, warum Offenheit, interdisziplinäre Perspektiven und gemeinsames Lernen den Unterschied bei einem Cyberangriff machen.

Bild: Clipdealer

Frau Enders, am 13. November 2023 wurde die dena Opfer eines Cyberangriffs. Was ist an diesem Tag passiert und wie haben Sie den Vorfall erlebt?

Corinna Enders: In der Nacht vom 12. auf den 13. November haben Unbefugte eine Schadsoftware in unseren IT-Systemen aktiviert und damit begonnen, Daten zu verschlüsseln. Der eigentliche Zugriff auf unsere Systeme war bereits einige Wochen zuvor erfolgt. Unsere IT-Abteilung erkannte den Angriff gleich frühmorgens, trennte sofort alle Systeme vom Netz und informierte uns in der Geschäftsführung. Ausgerechnet an diesem Tag startete unser jährlicher dena Energiewende-Kongress mit rund 1.200 Teilnehmenden. Ich war gerade erst drei Wochen im Amt und die Nachricht erreichte mich kurz vor meinem Bühnenauftritt. Das ganze Ausmaß wurde dann im Laufe des Tages deutlich. Unsere Kommunikationswege waren gestört, was für große Unruhe sorgte.

Wie hat die dena auf den Angriff reagiert? Welche Maßnahmen wurden eingeleitet?

Corinna Enders: Wir haben unmittelbar reagiert und uns organisiert. Am Abend des ersten Tages fand eine kurzfristige Krisensitzung mit dem Aufsichtsratsvorsitzenden statt. Wir informierten die zuständigen Ministerien und versuchten, über private Telefone möglichst viele Mitarbeitende zu erreichen. Wir haben außerdem den wichtigen Institutionen wie Polizei, dem Landeskriminalamt (LKA) oder dem Bundesamt für Sicherheit in der Informationstechnik (BSI) den Vorfall gemeldet. Als öffentliches Unternehmen standen wir besonders im Fokus. Wir priorisierten sofortige Maßnahmen, etwa die Sicherstellung der Gehaltszahlungen – trotz fehlender Systemzugriffe. In kurzer Zeit mussten wir klären, was unbedingt erledigt werden muss, um den Betrieb aufrechtzuerhalten.

Was haben die dena und Sie persönlich aus dem Vorfall gelernt – und welche Empfehlungen würden Sie anderen Unternehmen mitgeben?

Corinna Enders: Der wichtigste Punkt ist: Es kann jedes Unternehmen treffen. Deshalb sollte die IT-Sicherheit regelmäßig überprüft und an aktuelle Standards angepasst werden – das BSI bietet hierzu hilfreiche Leitlinien. Was bei uns gut funktioniert hat, war die schnelle Einrichtung eines interdisziplinär besetzten Krisenstabs – mit Beteiligten aus Verwaltung, IT, Geschäftsführung, Kommunikation und den Fachbereichen. So konnten wir schnell reagieren und intern wie extern gut kommunizieren.

Wir standen zudem in engem Austausch mit dem zuständigen Ministerium und sind früh an die Öffentlichkeit gegangen. Am 15. November meldeten sich dann die Erpresser zum ersten Mal telefonisch bei der von uns eingerichteten Notfallnummer. Unser Ziel war von Beginn an, vor allem Zeit zu gewinnen. Wir mussten zunächst prüfen, ob wir das Backup-System wiederherstellen können, um Zugang zu unseren Daten zu erhalten. Zum Glück hatten wir ein vollständiges, nicht kompromittiertes Backup. Nur auf unsere E-Mails konnten wir nicht zugreifen. Als Übergangslösung nutzten wir ein umständliches E-Mail-System – aber daran denken wir lieber nicht mehr zurück.

Herr Ewald, Sie beraten in Ihrem Unternehmen Dunkelblau seit über zehn Jahren in Krisensituationen. Wo beginnt Ihre Arbeit bei einem solchen Cybervorfall?

Marcus Ewald: Wir haben bislang rund 300 Krisen gemanagt, etwa 50 davon in aktiven Krisenstäben. Rund die Hälfte waren Cybervorfälle. Wie von Frau Enders beschrieben, ist in solchen Fällen ist die Frage nach der nächsten Gehaltszahlung oft eine der ersten: Steht sie in wenigen Tagen an oder haben wir noch Zeit? Bei Organisationen, in denen die Gehälter jeden Monat gleich sind wie bei der dena ist das handhabbar, bei anderen deutlich komplizierter.

Viele Kunden betreuen wir bereits präventiv. Für den Ernstfall gibt es Kommunikationspläne für die ersten fünf Tage – etwa für öffentliche IT-Dienstleister, damit deren Kunden wissen, was wann passiert. Das schafft Sicherheit und Struktur. Früher haben wir Verhandlungen mit Erpressern sogar selbst geführt – bis hin zur Bitcoin-Zahlung. Heute arbeiten wir mit spezialisierten Fachleuten, teils mit Erfahrung aus Geiselverhandlungen. Das ist professioneller und sicherer. Denn Cyberangriffe sind hochkomplex und überfordern ohne klare Rollenverteilung schnell jede Organisation.

Corinna Enders: Auch wir haben rasch externe Unterstützung organisiert – auch auf Empfehlung anderer betroffener Unternehmen, mit denen wir schnell in Kontakt getreten sind. Insbesondere für die Verhandlungen mit den Erpressern waren wir auf externe Unterstützung angewiesen. Für uns stand jedoch fest: Auf Forderungen gehen wir nicht ein. Beeindruckt hat mich, dass es inzwischen spezialisierte Berufe für solche Verhandlungen gibt. Das zeigt, wie sehr sich das Bedrohungsbild verändert hat.

Herr Ewald, Sie sagten vorhin, dass die Frage nach den Gehaltszahlungen eine der ersten sei. Welche Fragen stehen davor?

Marcus Ewald: An erster Stelle steht die Frage nach dem Zeitplan, also: Wann müssen Kunden oder die Öffentlichkeit informiert werden? Wenn ein Unternehmen etwa Lagerware vertreibt und der Betrieb noch eine Woche läuft, hat man mehr Spielraum. Ganz anders ist es bei öffentlichen IT-Dienstleistungen: Wenn bspw. das Einwohnermeldeamt ausfällt, merken die Polizei oder die Bürgerinnen und Bürger sofort – da bleiben oft nur wenige Minuten bis zur öffentlichen Wahrnehmung. Daher ist eine klare Kommunikationsplanung das Erste, was wir angehen.

Die zweite Frage lautet: Was funktioniert noch? Ich erinnere mich an einen Fall aus der Lebensmittelproduktion – dort lief die Produktion problemlos weiter, aber die digitale Dokumentation der Kühlkette war unterbrochen. Solche Punkte müssen früh identifiziert und Lösungen mit den Kunden abstimmt werden. Die Frage nach den Gehaltszahlungen folgt dann meist an dritter Stelle – ebenso wie die nach einem funktionierenden Backup.

Was unterscheidet eine Cyberkrise aus Ihrer Sicht von anderen Krisensituationen?

Marcus Ewald: Der wichtigste Unterschied: In einer Cyberkrise ist das Unternehmen in der Regel eindeutig Opfer – anders als bei vielen anderen Krisen, in denen eigene Fehler zumindest eine Mitursache sind. Viele unserer betroffenen Kunden sind sehr gut geführte Unternehmen. Dennoch kann es jeden treffen.

Ein zweiter wesentlicher Unterschied ist, dass bei einer Cyberkrise oft auch die Arbeitsmittel betroffen sind. Kommunikation, Koordination – alles läuft plötzlich nicht mehr wie gewohnt. Während Unternehmen in anderen Krisen meist weiterhin arbeitsfähig bleiben, müssen sie hier oft auf Notlösungen zurückgreifen – etwa über private Messenger oder sogar handschriftliche Zettel. Ich erinnere mich an eine Klinik, in der im Notfall tausend Ausdrucke gemacht und mit Klebeband an Türen befestigt wurden, weil keine IT mehr funktionierte. Das zeigt: In einer Cyberkrise ist nicht nur der Inhalt der Krise herausfordernd, sondern auch die Art, wie man sie überhaupt organisatorisch bewältigt.

Was brauchen entscheidungsbefugte Personen, um in einer Cyberkrise handlungsfähig zu bleiben – abseits technischer Lösungen?

Marcus Ewald: Vor allem braucht es Improvisationstalent und eine hohe Frustrationstoleranz. Entscheidend ist aber: Man muss sich sehr schnell ein klares, detailliertes Bild der Lage verschaffen und verstehen, welche Optionen zur Verfügung stehen. In jeder Krise stehen zeitnah wichtige Entscheidungen an. Beratende können Empfehlungen geben, aber sie kennen das Unternehmen nicht in allen Details. Deshalb mein Rat an alle Entscheider: Nehmen Sie sich die Zeit, auch bei Ihren Beratern kritisch nachzufragen – so lange bis Sie die Situation vollständig verstanden haben. Denn nur wenn die internen Entscheider die Natur der Krise wirklich verstanden haben, werden wirklich fundierte Entscheidungen treffen. Das gilt für alle Krisen.

Wie wichtig ist Offenheit in der Kommunikation nach einem Angriff – und wie lassen sich Ängste vor Reputationsverlust überwinden?

Marcus Ewald: Offenheit ist zentral – und zwar in zwei Richtungen: Erstens, was tatsächlich passiert ist, und zweitens, welche Schritte nun folgen. Häufig kennen Unternehmen das ganze Ausmaß zu Beginn noch nicht. Statt zu spekulieren oder Informationen scheibchenweise weiterzugeben, sollten Sie klar sagen: Wir wissen es noch nicht genau, aber wir arbeiten daran. Gleichzeitig ist es wichtig, einen konkreten Zeitrahmen zu nennen, wann Sie sich wieder melden oder Entscheidungen treffen – das schafft Orientierung.

Reputationsschäden drohen weniger durch den Angriff selbst, sondern durch schlechtes oder unkoordiniertes Krisenmanagement. Kunden verzeihen einen Vorfall – aber keine Verwirrung. Ich erinnere mich an ein Unternehmen mit hervorragender Krisenbewältigung, aber mangelhafter externer Kommunikation. Das hat die Wahrnehmung stark geschädigt – ein klassischer Fall von Missverhältnis zwischen Innen- und Außenbild. Viele unterschätzen außerdem, wie groß die Hilfsbereitschaft im Unternehmen selbst ist und das das auch überfordern kann. Die Mitarbeitenden wollen mithelfen – und brauchen dafür Klarheit und Struktur. Wer weiß, was als Nächstes passiert, kann gezielt unterstützen. Verunsicherung entsteht vor allem, wenn Kommunikation fehlt.

Corinna Enders: Bei der dena war das sehr ähnlich. Die Mitarbeitenden waren extrem engagiert – jeder hat geholfen, Daten zusammenzutragen, bis wir wieder Zugriff über das Backup hatten. Nur so sind wir so gut aus der Krise gekommen. Wir haben täglich Krisenstabssitzungen abgehalten und danach alle informiert – selbst wenn es nur hieß: Wir arbeiten daran. Auch das schafft Vertrauen. Natürlich gab es viele gut gemeinte Ratschläge – bei über 600 Mitarbeitenden ist das verständlich, aber auch nicht immer hilfreich. Man braucht eine gewisse Toleranz im Umgang mit Kritik, selbst wenn sie berechtigt ist. Wichtig war, täglich verlässliche Kommunikation nach innen sicherzustellen – das war unser Fokus.

Marcus Ewald: Richtig, man muss priorisieren – nicht alle Anliegen können gleichzeitig behandelt werden. Entscheidend ist, dass transparent erklärt wird, warum welche Entscheidungen wann getroffen werden. Am Ende zählt, dass das Unternehmen handlungsfähig bleibt und die Krise bewältigt wird.

Rückblickend auf Ihre Erfahrungen – an welchen Stellen ist der Austausch zwischen betroffenen Unternehmen besonders sinnvoll? Und worüber sollten sie sprechen?

Marcus Ewald: Wir empfehlen allen Kunden, nach einem Vorfall offen auf ihr Netzwerk zuzugehen – also Kunden, Zulieferer und Partner - und zu teilen, was passiert ist, wie man reagiert hat und wo möglicherweise Fehler lagen. Das stärkt nicht nur die eigene Glaubwürdigkeit, sondern hilft auch dabei, den Unternehmensverbund widerstandsfähiger zu machen – denn viele Organisationen sind voneinander abhängig. Darüber hinaus tauschen sich CIOs und CISOs bereits heute intensiv aus – etwa in Fachgruppen, Arbeitskreisen oder auf Konferenzen. Im Bereich Cybersicherheit gibt es einen starken, praxisnahen Austausch. Das ist essenziell, denn viele Herausforderungen ähneln sich und voneinander zu lernen kann entscheidend sein, um zukünftige Vorfälle zu vermeiden.

Herr Sütterlin, Sie sind Professor für Cyberpsychologie an der Fakultät Informatik der Hochschule Albstadt-Sigmaringen. Wie beeinflusst menschliches Verhalten die Cybersicherheit und warum reichen Awareness-Trainings oft nicht aus?

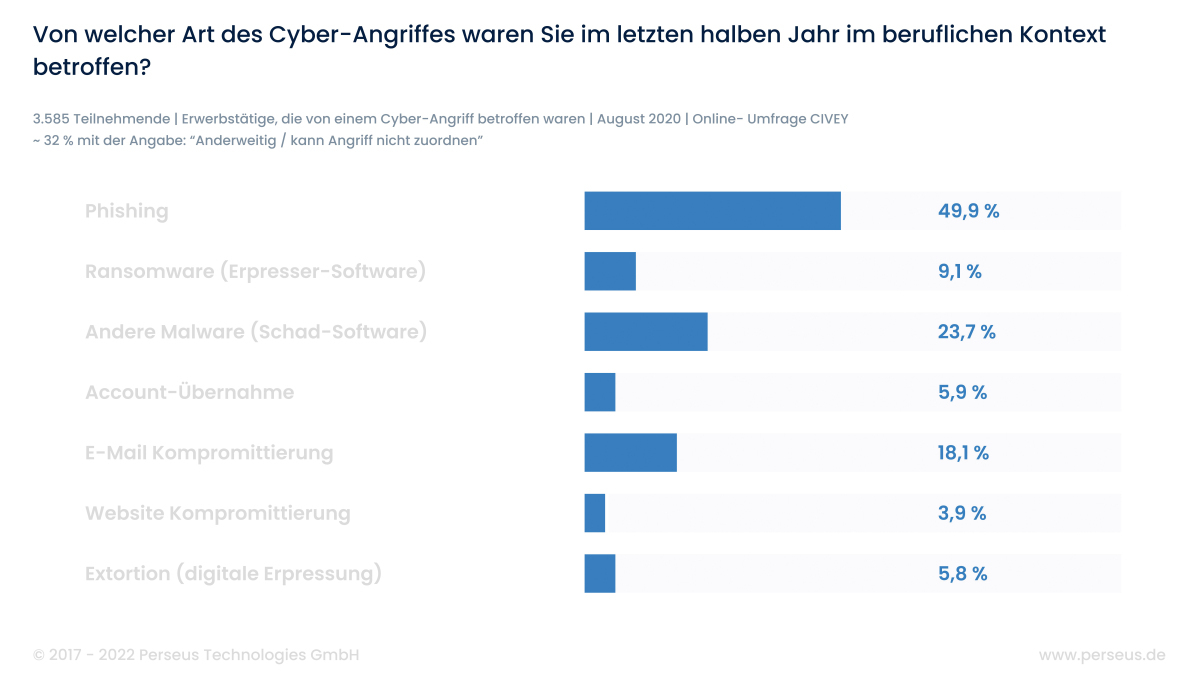

Stefan Sütterlin: Der Mensch ist ein zentraler Faktor, sowohl auf Angreifer als auch auf Anwenderseite. Fehler wie das Öffnen einer Phishing-Mail oder unterlassene Updates sind menschlich bedingt. Awareness-Trainings können Risiken reduzieren, aber sie greifen oft zu kurz, weil sie meist nur Wissen vermitteln – nicht aber Verhalten verändern. Und genau das ist entscheidend: Nur wer Gewohnheiten ändert, kann die Sicherheitskultur nachhaltig stärken. Häufig dienen Trainings allerdings nur dazu, externe Anforderungen zu erfüllen – etwa für Zertifizierungen. Dabei gäbe es viele erprobte Methoden, um Sicherheitsbewusstsein wirklich in der Organisation zu verankern. Das ist möglich – aber komplex und anspruchsvoll.

Marcus Ewald: Auch wir sehen aus der Praxis: Awareness-Trainings wirken nur punktuell. Bei geschulten Mitarbeitenden sinkt die Fehlerquote, bei anderen bleibt sie gleich. Das ist frustrierend. Dennoch haben die Trainings einen großen Wert: Sie erhöhen die Akzeptanz für Sicherheitsmaßnahmen, wie z. B. Zwei-Faktor-Authentifizierung. Wer versteht, warum das notwendig ist, macht eher mit.

Corinna Enders: Auch bei der dena führen wir regelmäßig solche Tests durch – nicht, um jemanden vorzuführen, sondern um zu sensibilisieren, auch ich erhalte regelmäßig solche Mails, zum Glück habe ich sie bisher immer erkannt. Viele der Mails sind wirklich gut gemacht. Wir haben zusätzlich technische Maßnahmen wie Zugriffsrechte angepasst. Das erschwert zwar manchmal die Abläufe, aber ohne geht es eben nicht.

Stefan Sütterlin: Genau das ist entscheidend – die Verankerung in der Organisation. Ein gutes Beispiel ist die medizinische Hygiene: Sie ist aufwändig, funktioniert aber, weil sie ernst genommen wird. Bei Cybersicherheit fehlt oft diese Konsequenz. Wir kommunizieren einerseits, wie existenziell wichtig IT-Sicherheit ist, bieten aber andererseits nur kurze, möglichst störungsfreie Trainings an. Das passt nicht zusammen. Awareness-Schulungen müssten daher als Qualifikation mit sichtbarem Mehrwert gelten, etwa im Lebenslauf oder bei Weiterbildungen. Aktuell ist das kaum der Fall. Dabei wäre es ein logischer Schritt, Cybersicherheit als echte Kompetenz anzuerkennen und entsprechend zu belohnen.

Herr Sütterlin, Sie stehen für interdisziplinäre Ansätze in der Cybersicherheit. Was kann die Psychologie leisten, was Technik allein nicht schafft?

Stefan Sütterlin: Psychologie ist weit mehr als Therapie – sie bietet Werkzeuge, um schwer greifbare Konzepte wie „Sicherheitskultur“ messbar zu machen. Gerade im Kontext von NIS2 oder ISO-Zertifizierungen ist das relevant. Wir können theoretische Konstrukte in valide und zuverlässige Kennzahlen überführen – und das als Hochschule auch neutral, ohne Marktinteressen. Zudem betrachten wir Technik und Mensch nicht als Gegensätze, sondern als Teil eines gemeinsamen soziotechnischen Systems. Ein gutes Beispiel: Ein verbesserter Phishing-Filter reduziert die Zahl schädlicher E-Mails in den Posteingängen – technisch betrachtet ein Erfolg. Gleichzeitig zeigt eine Studie des MIT: Werden Menschen durch Automatisierung weniger mit Bedrohungen konfrontiert, nimmt ihre Fähigkeit ab, solche zu erkennen. Das ist wie beim Einparken – wer das Auto nur noch automatisch einparken lässt, wird mit der Zeit unpräziser.

Durch den verbesserten Filter kommen zwar weniger, dafür aber raffiniertere Angriffe durch, und die Mitarbeitenden sind darauf weniger vorbereitet. Das Risiko steigt ungewollt wieder an. Diese Wechselwirkungen müssen wir zunächst verstehen und dann Technik und Mensch gemeinsam stärken – z. B., indem herausgefilterte Phishing-Mails entschärft und als realistisches Trainingsmaterial eingesetzt werden. So bleibt die Aufmerksamkeit geschult, ohne die Organisation unnötig zu gefährden. Die Interaktion zwischen Mensch und Technik muss mitgedacht werden – nur dann entsteht echte Resilienz.

Was zeigt Ihre Forschung über das erfolgreiche Teilen von Erfahrungen – und welche Voraussetzungen müssen erfüllt sein, damit Unternehmen voneinander lernen können?

Stefan Sütterlin: Zunächst müssen wir die zentralen Hürden erkennen und adressieren – das haben wir in der Studie „Gemeinsam lernen“ im Rahmen der Branchenplattform Cybersicherheit für die Stromwirtschaft zusammen mit der dena untersucht. Die größten Hemmnisse sind die Angst vor Reputationsverlust, rechtliche Unsicherheiten und potenzielles Konkurrenzdenken.

Wenn wir diese Faktoren verstehen, können wir gezielt Maßnahmen entwickeln, um den vertraulichen Informationsaustausch zu fördern. Dazu gehören der Aufbau von Vertrauen, Freiwilligkeit als Prinzip und eine gewisse Wiedererkennbarkeit der Beteiligten. Denn oft fehlt nicht die Bereitschaft zum Austausch – sondern der konkrete Anlass. Was es also braucht, sind sichere Plattformen und Formate, die wiederkehrende Begegnungen ermöglichen. Erst über Zeit entsteht Vertrauen – und damit die Grundlage für offenes Lernen untereinander.